Sécurité informatique et "exploits" (failles de sécurité)

+2

ortolan

stv82

6 participants

Page 1 sur 1

Sécurité informatique et "exploits" (failles de sécurité)

Sécurité informatique et "exploits" (failles de sécurité)

Salut tout le monde,

Je me disais que ce serait intéressant de recenser des ressources liées à la sécurité en informatique.

Essayer de donner des exemples pour décrire comment les hackers s'y prennent pour infiltrer tel ou tel système.

Voir le cheminement type d'une attaque, et comprendre ce qui a mené à avoir son compte hacké.

Ça permettra d'identifier des comportements à risque, et accessoirement de devenir parano

Je ne garantis pas l'accessibilité et l'exactitude des informations données ci-dessous, car analyste sécurité est vraiment un métier à part entière (et ce n'est pas le mien).

Voir aussi ici : https://www.zebrascrossing.net/t11563-trucs-et-astuces-autour-de-l-informatique-et-d-internet-utilitaires-etc#1165300

À mon sens, plus on monte en compétences sur les aspects suivants, plus on pourra être vigilant et réduire les risques :

Je me disais que ce serait intéressant de recenser des ressources liées à la sécurité en informatique.

Essayer de donner des exemples pour décrire comment les hackers s'y prennent pour infiltrer tel ou tel système.

Voir le cheminement type d'une attaque, et comprendre ce qui a mené à avoir son compte hacké.

Ça permettra d'identifier des comportements à risque, et accessoirement de devenir parano

Je ne garantis pas l'accessibilité et l'exactitude des informations données ci-dessous, car analyste sécurité est vraiment un métier à part entière (et ce n'est pas le mien).

Comment minimiser les risques ?

En tant qu'utilisateur de services et sites Web (via un navigateur)

- Installer un plugin pour dégager le max de publicités dans son navigateur (par exemple AdBlock Plus mais attention par défaut il laisse passer certaines pubs "fair" sauf si on va dans les options pour vraiment tout enlever)

- firefox https://addons.mozilla.org/en-US/firefox/addon/adblock-plus/ - Installer un plugin pour éviter de cliquer sur des liens présents dans une page Web ou depuis un moteur de recherche le navigateur Internet.

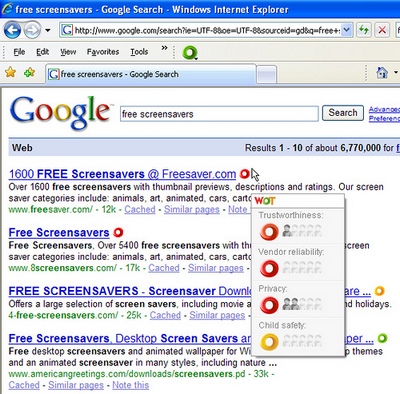

Il y a « Web of Trust » dont le principe est sympa car il affiche des icônes à côté de tous les liens avec un code couleur. Mais son efficacité n'est en fait pas vraiment mesurable car c'est basé sur le retour des utilisateurs.

- firefox https://addons.mozilla.org/en-US/firefox/addon/wot-safe-browsing-tool/

- chrome https://chrome.google.com/webstore/detail/wot-web-of-trust-website/bhmmomiinigofkjcapegjjndpbikblnp?hl=fr

- Éviter d'installer des plugins dont l'origine est douteuse car les plugins peuvent faire beaucoup plus que ce qu'on croit en général.

- Privilégier une URL tapée directement dans l'URL, plutôt que de cliquer sur un lien depuis un email (voir phishing plus bas).

Vérifier que l'URL du site ne contient pas de typo (une lettre en plus ou en moins, des accents ou toute autre truc bizarre).

Se méfier des sous domaines « amazon.monsite.com » (appartient au serveur 'monsite.com') ou des constructions de domaines comme « www.amazon.cdn.com » - Éviter de surfer ou faire des achats en étant connecté à un Wifi ouvert, disponible "gratuitement".

Privilégier le filaire (câble RJ45) si c'est possible. - Garder son navigateur à jour le plus rapidement possible.

- Construire des mots de passe solides, uniques et avec un nombre de caractères connus (par exemple 8 ou 16).

Éviter de les sauvegarder dans le gestionnaire de mots de passe de son navigateur, ou à défaut mettre un mot de passe principal.

Soigner en particulier les comptes sensibles (banque, comptes email, EDF etc.) et ne pas les garder dans un fichier de l'ordinateur.

Par exemple, un mot de passe solide à 16 caractères « SlsZ,ospb.Mc'ca! »

Pour retenir un tel truc, construire une phrase que telle que « Sur le site ZC, on se plaint beaucoup. Mais c'est cool aussi ! » et prendre les premières lettres de chaque mot (avec majuscules de début de phrase ou des noms propres) + la ponctuation. - Consulter régulièrement https://haveibeenpwned.com/ pour savoir si le darknet a mis en vente une base de données avec ses emails.

Si oui, mettre à jour ses mots de passe pour les sites incriminés. - Changer les mots passe régulièrement de sorte que si un hacker a volé massivement des informations de connexion, elles soient caduques au moment où quelqu'un essaiera de s'en servir.

- Connaître les endroits où on peut usurper son identité « facilement » en créant des comptes à partir de quelques informations personnelles. Devancer cette création.

Par exemple, sur l'assurance retraite https://www.lassuranceretraite.fr, il « suffit » d'avoir récupéré par ailleurs un numéro de sécurité sociale, un nom, et un prénom (et déduire la civilité et une date de naissance sachant que la civilité et la date sont en partie comprise dans le numéro de sécu, et qu'en en 31 essais max, on trouve le bon jour) et on peut créer un compte puis récupérer le relevé des points de retraite, avec toutes les sociétés dans laquelle la personne a travaillé dans son passé. - Éviter de mettre des informations sur les réseaux sociaux alors qu'elles peuvent être utilisées comme « question de secours » des comptes.

- Vérifier que les cartes bancaires ne sont pas automatiquement sauvegardées sur un site marchand après un achat même en ayant dit non à cette "fonctionnalité" (genre avec ces empaffés d'Amazon de médeux).

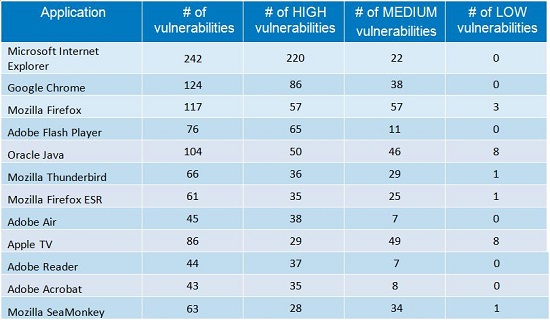

Privilégier les cartes virtuelles avec un numéro virtuel (e-card) si votre banque le permet. - Sous Windows, éviter avec force et conviction d'utiliser le navigateur 'Internet Explorer' ou alors si vraiment mais vraiment ce n'est pas possible, au moins désactiver les composants ActiveX.

- Être attentif aux emails disant qu'un changement de mot de passe à été effectué, en particulier si on est en couple. Demander à l'autre personne immédiatement et agir rapidement.

- Se renseigner auprès de sa banque en cas de fraude (couverture, plafond etc.)

- [Avancé] Considérer la création d'un live CD Linux bootable (ou son pendant en USB) avec un Linux en read-only juste pour faire des achats sur Internet.

Démarrer alors l'ordinateur en bootant sur le CD ou la clé USB, tout sera en mémoire RAM, faire son achat puis redémarrer le PC sans le CD ou la clé (mode normal). - [Avancé] Configurer correctement son système d'exploitation de sorte que son navigateur ait très peu de droits d'exécution et de lecture des fichiers sur le PC.

Voir aussi ici : https://www.zebrascrossing.net/t11563-trucs-et-astuces-autour-de-l-informatique-et-d-internet-utilitaires-etc#1165300

En tant qu'utilisateur d'un ordinateur

À mon sens, plus on monte en compétences sur les aspects suivants, plus on pourra être vigilant et réduire les risques :

- En cas de doute sur un fichier ou une archive, utiliser le site https://www.virustotal.com qui permet d'analyser avec 70 antivirus du marché

- Passer du temps à comprendre la gestion des droits et rôles des utilisateurs de son système d'exploitation (UAC sous Windows, utilisateurs/groupes/bit "s"/sudo/... sous Linux, etc.) et être sûr de comprendre les implications quand on passe dans le rôle administrateur. Par exemple, sous Windows, par défaut il "suffit" de cliquer sur Oui quand un programme demande à avoir les droits administrateurs :

Sous Linux, par défaut, sudo demande de retaper le mot de passe quoi qu'on fasse. Ça met plus la puce à l'oreille !

Sous Windows, il faut le faire aussi selon moi. Faire une action en tant qu'administrateur se doit d'être « chiante ». Il est bon d'avoir le temps de réfléchir et de laisser l'esprit critique refaire surface, et pour moi ce moment arrive au moment je m'apprête à taper 'Entrée' alors que j'ai tapé mon mot de passe. Par contre un simple clic, c'est trop rapide...

- Procédure pour activer sous Windows:

- https://www.sevenforums.com/tutorials/77389-uac-require-password-administrator.html

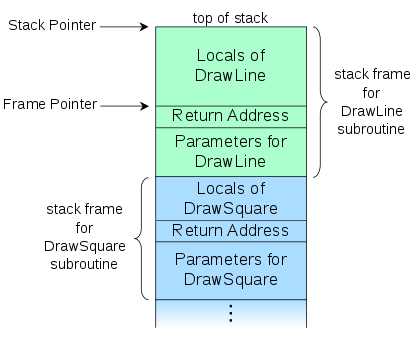

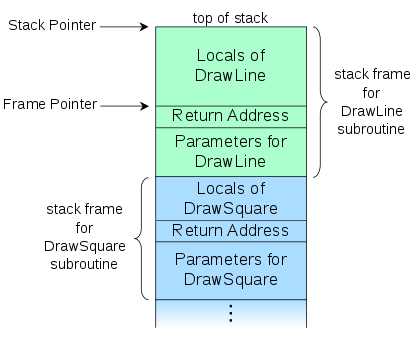

- Comprendre la notion de processus (gestionnaire des tâches sous Windows, commande ps sous Linux, etc.), connaître les ports utilisés de manière nominal sur son système (commande netstat), savoir utiliser Wireshark pour tracer les communications réseau

- Comprendre l'origine et la façon dont sont compilés les binaires ou archivés les packages, et ne pas faire confiance aveuglement à des logiciels "open-source".

Open source, c'est cool car on peut modifier le logiciel s'il ne fait pas ce qu'on veut ou qu'il est bugué, et tout le monde peut en bénéficier.

Par contre, n'importe qui peut le compiler et mettre un virus dedans au passage. Ça ne garantit pas qu'il est sans virus.

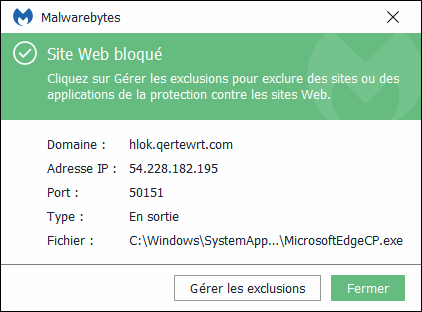

(Ah zut, je croyais que c'était le cas pour CCleaner 5.33.6162 mais il n'est pas open source en fait) - Comprendre quelles sont les implications d'avoir un navigateur Web (firefox, chrome, opera, Internet explorer etc.) pour surfer sur Internet et ce que les hackers sont capables de faire avec du javascript/des images/etc présent dans des pubs ou des iframes véhiculées justement par les régies publicitaires apparemment "saines". Par exemple, quand le logiciel malwarebytes affiche ce genre de message sous Windows :

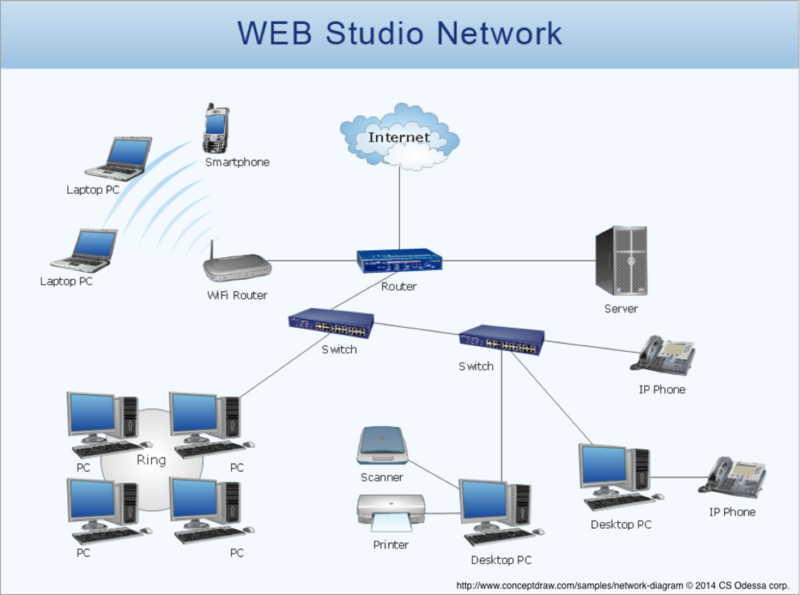

- [Avancé] Mettre un routeur en coupure sur son réseau (par exemple, une vieille machine Linux avec 2 ports ethernet + quelques règles iptables + serveur DHCP/DNS) afin de voir passer, analyser et éventuellement filtrer tout le trafic réseau après détection des comportements « malicious » (botnets, emails spamming, distributed denial of service attacks).

Ajouter éventuellement un proxy genre squid pour le filtrage du trafic HTTP/HTTPS (port 80/443), SMTP/POP3, FTP

Ajouter éventuellement une DMZ ou des VLAN pour que le routeur donne une adresse aux PCs invités ajoutés sur le réseau (réseau distinct du réseau principal avec par exemple 192.168.0.0/24 et 192.168.100.0/24), ainsi les switchs protégeront nativement les machines entre elles.

Exemple de schéma réseau avec un routeur en coupure

En tant que développeur

- Contrôler régulièrement que les briques logicielles utilisées ne présentent pas de failles de sécurité.

- Penser à assainir les données d'entrées avec des limites de tailles, de format etc. (input sanitize).

- Penser à tester le comportement aux limites et au delà avec des tests unitaires.

- Employer des outils comme valgrind notamment sur la suite des tests unitaires pour vérifier qu'aucune stack n'est attaquée selon les différentes exécutions.

Dernière édition par stv82 le Sam 20 Jan 2018 - 18:24, édité 12 fois

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

En cours de rédaction

EDIT 20171220: Ajout 'Comment font-ils en pratique ?' + ajout d'un exemple de crack dans la section 'Virus traditionnels' + section 'Comment savoir si mon ordinateur est contaminé ?' + 'Injections SQL'

EDIT 20171221: Ajout 'Comment minimiser les risques ?' + 'Comment enregistrer l'activité du clavier et de la souris (keylogger) ?'

EDIT 20171222: Ajout livre sécurité

EDIT 20171224: Amélioration exemple 'Faux emails menant sur des "vitrines" présentant la même interface apparente (phishing)'

EDIT 20171225: Ajout d'exemples de liens HTML incohérents dans 'Faux emails menant sur des "vitrines" présentant la même interface apparente (phishing)'

A ajouter :

- CRLF injection https://www.owasp.org/index.php/CRLF_Injection

- rootkits sous Linux (dump rkhunter)

- navigateurs

- cross site scripting https://en.wikipedia.org/wiki/Cross-site_scripting

- navigateur web: malwares passent inaperçus par la compression des scripts js (scripts "minified" avec extension .min.js habituellement)

- session token

- lynx/curl/wget ne sont pas épargnés

- Internet Explorer et ActiveX : au secours, c'est infernal !

- ordinateur quantique x qubits + algorithme de Shor = bye-bye encryption avec une clé x bits type RSA (basé sur la non décomposition simple d'un grand nombre en facteurs premiers)

- attaques man in the middle (en particulier wifi)

Moteur de recherches des objets connectés (exemple serveurs utilisant le FTP "proftpd")

https://www.shodan.io/search?query=proftpd

Liste des vulnérabilités d'un logiciel donné (exemple serveur FTP "proftpd")

https://nvd.nist.gov/view/vuln/search-results?query=proftpd&search_type=all&cves=on

Documentaire sur stuxnet

https://fr.wikipedia.org/wiki/Zero_Days

Livres :

- Detection of Intrusions and Malware, and Vulnerability Assessment: 6th International Conference

Prenons l'image d'un château fort situé à côté d'une ville. Le château est disjoint et distinct de la ville et ce sont deux entités (ordinateurs) différents.

Tant qu'on vit en autarcie (sans Internet, sans ajout de logiciel supplémentaire), et qu'on a une confiance méritée envers tout le peuple actuel, tout va bien.

Mais il y a toujours des échanges commerciaux avec l'extérieur (Internet).

Vu du château, chaque jour, des gens peuvent rentrer et sortir pour importer des choses à l'intérieur du château (download) ou exporter vers l'extérieur (upload).

Mais il y a des règles comme on est au moyen âge !

Prenons le cas facile vu du château (download/upload) quand le transfert est à l'initiative d'un seigneur du château (intérieur → extérieur).

Le seigneur demande par message un truc à un seigneur de la ville car il connaît son numéro de liaison (on verra après le pendant quand on est dans l'autre).

Par exemple, il sait qu'un seigneur est joignable sur le numéro 1234 (un serveur écoute le port 1234)

Le seigneur d'en face reçoit le message, accepte et le porteur revient avec un paquet, une boîte ou une caisse.

De là trois choses possibles:

Dans le cas où un espion est déjà dans l'enceinte du château, il y a un cas qui pose vraiment problème.

En partant de la ville, il avait noté le numéro de liaison d'un repaire de bandit (port 666). Il sait que quelqu'un écoute sur ce numéro (port 666) dans cette ville (adresse IP 10.11.12.13)

Comme l'espion est dans l'enceinte du château, il peut, au culot, se faire passer pour un seigneur et corrompre ou remplacer les porteurs habituels, éventuellement dégommer les gardes d'une des portes vers l'extérieur (firewall), et initier un transfert d'informations ou de choses volées vers le repaire de bandit.

Bien souvent, même s'il y a des gardes à l'entrée du château (firewall), ils ne demandent le fameux "qui va là ?!" que si un porteur se présente spontanément aux portes pour rentrer dans le château (cas d'un seigneur de la ville demandant à envoyer un message à l'intérieur du château, que l'on n'a pas vu encore). Au contraire, si une personne sort du château avec un message à destination du port 666, les gardes acquiescent simplement sa sortie, lui donne un ticket ou un tampon sur le bras pour pouvoir revenir après (identifiant de connexion), et ils le laisseront alors passer en revenant car il a son ticket. Les gardes sont assez permissifs quand cela va vers l'extérieur. Pourquoi ? Car sinon, cela serait dur de joindre l'extérieur. Mais au niveau sécurité, ça serait fort ! Dans ce cas, les gardes (firewall) diraient "Halte, avant de te donner un ticket, je veux savoir qui tu vas voir et où ?" et le porteur serait obligé de lâcher le numéro 666 (il ne peut pas mentir ici pour le coup). Les gardes diraient qu'ils ne connaissent pas ce numéro et remonteraient cela à l'intendant qui demanderait au seigneur (l'utilisateur du PC) s'il est d'accord pour autoriser un tel déplacement (une fenêtre popup du firewall dirait "Nouvelle connexion sur port 666. Autoriser ?"). Le problème : chaque nouveau couple ville/numéro liaison devrait être validé par le seigneur qui croulerait sur les demandes. Imaginez que chaque jour vous vous adressez à des dizaines et des dizaines de serveurs avec le navigateur Web. Il faudrait contrôler et donner son accord pour chacun d'eux... Moralité on ne le fait pas, c'est bien trop contraignant.

Maintenant, prenons le cas où le transfert est à l'initiative d'un seigneur de la vie (extérieur → intérieur).

Le seigneur de la ville doit déjà connaître l'adresse du château (adresse IP) et le numéro de liaison pour le porteur du message (port sur lequel un serveur écoute).

On a vu le premier cas, c'est celui où un porteur espion s'adresse à un repaire de bandit depuis l'intérieur.

C'est le plus difficile à traquer. Car comment séparer le bon grain de l'ivraie, sauf à connaître que ce couple adresse/numéro est "indésirable" ?

Le second cas, c'est celui où une brèche dans la forteresse permet de rentrer dans le château.

On a vu que si on a un numéro de port et que quelqu'un écoute à l'intérieur, ça peut nous permettre d'initier une connexion.

Mais bon initier une discussion (connexion) en termes de messages entre porteurs (donc une communication au niveau IP) n'apporte souvent pas grand chose, c'est juste pour comprendre les bases et ce qui vient après. Car derrière ça, il faut que les porteurs soient "corruptibles". C'est là que se passe les choses.

Il faut alors une demeure avec un port "ouvert" et des porteurs obéissants qui disent "amen" à tout selon comment on discute avec eux.

Mais comment créer cette brèche ?

Trois façons selon moi :

Les deux dernières façons sont les fameuses failles de sécurité.

Dans tous les cas, les gens qui connaissent leur existence s'y connectent de l'extérieur et exploitent les porteurs dociles pour faire ce que bon leur semble.

L'analogie avec la vie courant serait une personne qui se rend dans un organisme qui donnent des cartes grises où les employés sont très nombreux et peu sensibilisés à la sécurité.

Cette personne sait par son expérience que lorsqu'elle arrive, elle n'a pas besoin de se présenter au guichet.

Si elle monte les marches directement, et donne son nom, la personne en face considérera qu'elle a déjà payé, et fera la carte grise.

Il y a des portes de derrière (backdoors) partout à qui sait bien regarder et n'a pas de problème de conscience.

Je ne parlerai que de l'adresse IPv4 car c'est toujours la plus connue et utilisable.

Dans la vie courante, on identifie les villes par des codes postaux. Ils pourraient être uniques mais ceux par défaut sont souvent partagés entre plusieurs communes.

En informatique, tout se retrouve à être représenté en numérique à la fin. On cherchait un moyen d'identifier des machines.

Ce qui a été retenu pour l'IPv4 a été de prendre un espace d'adressage large de 4 octets.

Quand on lit par exemple 10.11.12.13, en fait ce sont les représentations numériques en base 10 de ces 4 octets, séparés par des points par commodité de lecture.

En théorie, on a donc des adresses allant de 0.0.0.0 à 255.255.255.255, ce qui représente un espace adressable de 256^4 (ou 2^32 si on raisonne directement en octets) soit environ 4 milliards de combinaisons possibles.

En pratique, celles qui sont réellement utilisables pour déterminer une adresse sont moins nombreuses (car certaines sont réservées).

La simplicité de cette étape a de quoi donner froid dans le dos...

Sous Windows, il suffit de chaîner un hook à une fonction définie dans une DLL via SetWindowsHookEx.

Par exemple, un pseudo code en C donnerait :

Revenons un peu en arrière. Il y a une vingtaine d'années, les ordinateurs attrapaient des virus principalement par l'installation de logiciels d'origine douteuse ou de cracks. De mémoire, c'étaient souvent des virus dans le registre casse-couilles (par exemple qui faisaient bouger la souris de manière aléatoire en t'empêchant de cliquer, ou qui éteignaient l'ordinateur, ou vraiment au pire formatait le disque), ou des trojans qui permettaient d'ouvrir une brèche de l'intérieur. Les pirates s'en servaient alors pour rebondir d'ordinateurs en ordinateurs pour brouiller leurs traces quand ils faisaient des actes illicites.

Pour comprendre les virus, il faut se rapprocher de la machine.

La meilleure façon de se rentre compte de ça est sans doute d'avoir une vision bas niveau, par exemple en regardant comment est généré un crack simple.

Si on prend le contrôle d'une licence très simple, il y a toujours un moment où il y a le test fatidique.

Par exemple, si on a une fonction C qui fait le test suivant

Mais quand un programme est compilé et donné à l'utilisateur, on n'a pas le code source sympa (en python, en Java, en C, bref dans un langage plus proche de l'humain).

Pourquoi ? Car le code source que ce soit en C, en python etc. et, même en assembleur, n'est pas interprétable par le système en soit.

La seule chose que le CPU comprend, ce sont des séquences d'opcodes. Pour en arriver là, il faut soit un compilateur (par exemple, gcc en C qui transforme un fichier .c en binaire) soit un interpréteur (comme python pour les fichiers .py, mais au final le code python est transformé par un compilateur interne).

Donc, si on exécute un fichier binaire (en double-cliquant sur un .exe sous Windows par exemple), on demande au CPU d’exécuter ces séquences d'opcodes.

Réciproquement, si on veut comprendre ce qui se passe dans ce binaire, on peut très bien ouvrir ce fichier avec un éditeur héxadécimal, et regarder les instructions machines (les fameux opcodes).

Mais comme c'est pas super de regarder des octets à la queue leu leu (55 48 89 e5 48 83...), on préfère habituellement désassembler le binaire (le fichier .exe) ce qui va nous donner un code assembleur correspondant, un peu plus lisible. Après on peut tenter de comprendre tant bien que mal ce qui est fait, car lire de l'assembleur devient vite difficile dans le sens où il n'y a pas de nom de variable, pas de nom de fonction. Simplement, du code et du code qu'il faudra analyser en ajoutant progressivement des commentaires dans le code assembleur pour pouvoir s'y retrouver.

Il y a une raison à ce que les gens censés évitent l'assembleur : c'est habituellement fastidieux.

Il faut vraiment avoir un besoin fort (par exemple pour optimiser le temps de codage dans un encodeur vidéo et réduire le temps de compression d'une vidéo) pour mettre le nez dans cette partie.

Il arrive que les gens ayant un petit/moyen niveau en assembleur te balancent "moi je code en assembleur ou en C, mon programme est donc super rapide".

Sauf que si je ne comprends rien à la complexité algorithmique, cet argument va venir décrédibiliser mon propos direct... En d'autres termes, je risque de passer pour un couillon.

Ainsi, un programme python réfléchi avec des boucles mais qui tire partie des accès en O(1) de ses hashtables peut pulvériser (mais atomiser quoi) le même programme en C parce qu'on avait pas ces hashtables et qu'on a alors fait du O(n³). Bref, c'est un autre débat.

Restons-en au fait que toute personne saine d'esprit devrait éviter l'assembleur

Mais bon, comme on est joueur, si on désassemble la fonction ci-dessus (en gardant les opcodes aussi), on va se retrouver avec une instruction qui sautera ou non la portion de code qui invalide la licence.

Si on regarde les opcodes, on trouve un JNE avec un opcode de 0x75 qui saute de 0x0a à partir de la fin de l'instruction, soit 0x...1c + 0x0a = 0x...26.

Si on change le JNE par un JE d'opcode 0x74, on inverse le test et on ne rentrerait dans le corps du 'if {}' que si la licence était bonne.

Les systèmes de protections sont beaucoup plus complexes mais c'est l'idée.

Quand un hacker fait un crack, il fait un programme qui va changer localement la valeur 0x75 à 0x74 de sorte que le programme cracké bypasse le contrôle de licence.

Mais, un tel hacker est sans doute capable de lire direct l'assembleur ci-dessus.

Il peut alors soit profiter pour modifier plus drastiquement le programme cracké, soit directement mettre un virus dans l'exécutable qui transforme le binaire à cracker.

C'est ainsi que les virus traditionnels pouvaient et peuvent toujours commencer leur vie.

La solution la plus simple c'est d'avoir un antivirus/anti-malware à jour.

Mais ça n'est pas exhaustif malheureusement car :

On peut aussi se demander comment font les chercheurs qui détectent les virus dans les laboratoires des fournisseurs d'antivirus.

Alors je crois qu'ils utilisent des ordinateurs ou machines virtuelles dédiés et déconnectés du réseau. Ensuite, avant d'installer le logiciel a tester :

- soit ils clonent les machines physiques avec un OS tout frais tout neuf (par exemple avec CloneZilla) pour qu'ils soient le plus clean possible

- soit ils enregistrent un snapshot de la VM pour pouvoir revenir à un état antérieur facilement

Après ils installent le logiciel à tester puis compare le registre, les fichiers système, les communications réseau avant/après.

Si c'est sous Windows, il existe aussi des outils qui monitorent tout ça en temps réel mais je ne rappelle plus du nom.

Tu fais une installation d'un logiciel et l'outil te dit tout ce qui a bougé entre avant et après.

Ensuite commence l'analyse qui peut être délicate car certains virus sont très très bien pensés par des esprits très brillants.

Ici, les pirates sont moins actifs que dans le cas d'après. Il y a bien-sûr un travail préliminaire mais c'est surtout de l'attente ensuite. On pourrait dire qu'ils pêchent, en lançant des hameçons ou des filets.

La première faille est d'exploiter la naïveté humaine.

Après avoir dupliqué l'interface utilisateur du site visé et mis cette copie sur un serveur leur appartenant, ils envoient des emails en se faisant passer pour le site (cf. après).

Ils demandent de mettre à jour le mot de passe, disent qu'il y a un message en attente etc.

Bref ils cherchent à ce que l'utilisateur morde, à ce que les utilisateurs se connectent à ce qu'ils croient être le vrai site (qu'ils connaissent) en mettant leurs vraies informations de connexion.

Dans l'email, les gens cliquent sur le lien interne à l'email. Mais comment est-ce possible qu'on ne s'en rende pas compte ?

Pour bien comprendre, il faut faire un peu d'HTML. L'HTML est le langage utilisé par les développeurs (honnêtes ou non) pour afficher des pages Web.

Ce qui est intéressant ici est la balise issue du mot anglais anchor, soit <a>...</a>

Par exemple, dans une page Web qu'on est en train de créer, si on veut faire un lien vers l'adresse 'http://www.yahoo.fr' et que le texte affiché soit 'Yahoo!', on va mettre en HTML :

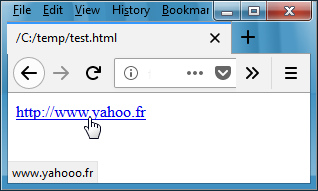

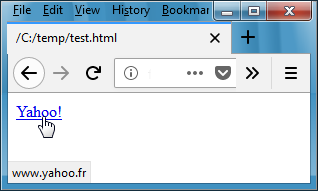

Si on démarre le navigateur et qu'on le redimensionne à outrance pour n'avoir que les parties intéressantes (le texte et la barre d'état en bas à gauche qui affiche les liens), on va alors voir dès qu'on passe la souris sur le lien :

Là tout va bien, c'est ce qu'on attendait.

Par contre, rien n'empêche d'écrire :

Voire plus vicieux

Ramené à l'email, les gens se fient au visuel : ils cliquent et ils arrivent sur une interface qu'ils connaissent. Ça a l'air pareil et ça l'est !

Simplement, au lieu de t'adresser à la ville "Montpellier", tu rejoins la ville "Pékin".

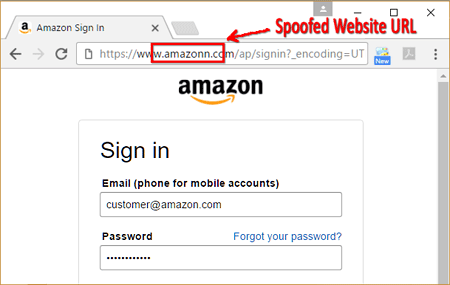

Il faut bien regarder la barre avec l'URL du navigateur.

Si tu t'adresses à google.com et que tu arrives sur yingkl.cn à la place, tu vas tiquer normalement.

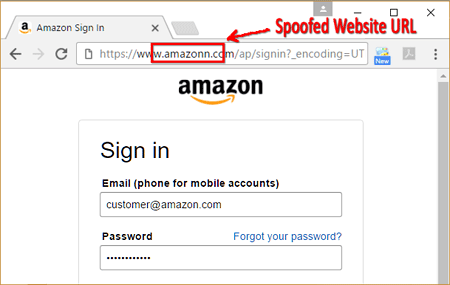

Par contre certaines fois, c'est plus subtile (par exemple le coup de la "typo" avec une lettre en plus ou en moins) :

La porte d'entrée la plus courante est celle des pièces jointes d'emails.

Pourquoi ? Parce que les gens ne font pas super attention.

Sur 100 emails envoyés, il y en aura bien un ou deux qui va cliquer par habitude.

La majorité des utilisateurs ne connaissait pas ou ne connaît toujours pas vraiment les extensions des fichiers de son système d'exploitation.

Il y a une pièce jointe, ils cliquent dessus par mégarde ou par curiosité que ce soit un .jpg, un .ppt ou un .exe.

Et bim, paie ta macro qui exploite une faille de sécurité dans Powerpoint.

Ou bam, paie ton exécutable vérolé qui déploie une saloperie sur le système.

Pire, les serveurs SMTP qui permettent d'envoyer des emails sont très souvent ouverts.

Ça veut dire que n'importe qui peut envoyer un email sans authentification en se faisant passer pour qui il veut.

Ça vous surprend ? Non, vraiment ?? Moi, ça m'avait bien scotché au début

Mais, en fait, c'est probablement calqué sur la boîte aux lettres : n'importe qui peut envoyer une lettre en se faisant passer pour qui il veut.

On ne peut pas mettre un agent assermenté qui contrôle devant chaque boîte aux lettres, carte d'identité à l'appui, que vous êtes bien l'émetteur de la lettre.

Par contre, on peut tiquer que l'expéditeur se dise de Paris alors que sa lettre vienne d'un autre département.

Là, où ce n'est pas très clair, c'est pourquoi ils ont fait la même chose en informatique alors que réciproquement ils ont toujours demandé un mot de passe pour les serveurs de réception (POP)...

Enfin, c'est un fait et comme c'est l'intérieur du message qui fournit les informations, il suffit de construire le message qui va bien à la main et l'envoyer de manière brute au serveur SMTP de son fournisseur d'Internet (par exemple le serveur smtp.free.fr). Pour cela, il suffit de connaître le protocole et d'envoyer les bons champs ! Par exemple quelque chose du genre :

Donc les hackers ont tiré partie de cette ouverture et avec des scripts ont commencé à construire et spammer les adresses les plus probables, en construisant des adresses en partant de liste de prénoms et noms courants assemblés ensemble et suffixés par un fournisseur d'Internet.

Par exemple en python ça donnerait :

Ce qui permet de balayer

Une fois qu'une personne est infectée, le programme récupère les vrais contacts de la personne et se propage en utilisant de vraies adresses, et en se faisant passer pour la personne infectée (champ From:).

Les gens voient arriver un message avec le nom de la personne qu'ils connaissent. Ça baisse encore leur vigilance.

De nos jours les serveurs SMTP deviennent un peu moins permissifs, blacklistent les IPs qui spamment trop d'emails dans un certain laps de temps. Mais c'est quand même toujours ouvert.

https://en.wikipedia.org/wiki/Drive-by_download

https://en.wikipedia.org/wiki/Shellcode

Et là, j'ai déjà eu des réactions de gens dans mon entourage qui disaient en substance "Moi, je crains rien, je suis sous Linux !" ou "Moi, quand un site craint, je télécharge en ligne de commande".

Dans les deux cas, ce n'est pas suffisant. Sous Linux, il existe des virus aussi. Bien sûr, c'est sans doute moins fréquent.

En général, sur les systèmes basés sur la distribution Debian, on utilise la commande apt-get qui va chercher dans les dépôts Debian officiels.

Sauf avoir importé des dépôts supplémentaires ou installé des paquets .deb à la main, le risque d'être contaminé est alors quasiment nul.

Par contre par le navigateur Web, on peut de nouveau se faire avoir, comme désormais le code est partagé entre les diverses plateformes (code source multi-plateforme).

Ici, les pirates sont actifs dans le sens où ils vont chercher leur proie. On pourrait dire qu'ils chassent ou qu'ils pêchent en harponnant.

Maintenant, une autre façon destinée à attaquer les machines directement.

Comme les adresses sont de la forme 10.11.12.13, et bien allons-y, balayons la plage entière et accessoirement essayons de nous connecter aux principaux ports pour voir si ça répond.

Par exemple, on peut essayer avec le port 22 (SSH) et l'utilisateur "root" + mot de passe "root" au cas où une personne ait été imprudente.

On peut essayer aussi sur le port 80, voir si ça répond, attraper la version du serveur Web et voir si c'est une version présentant une faille connue.

Pourquoi ? Parce que la majorité des admins ne suit pas ces failles ! Ils n'ont déjà pas le temps de faire ce qu'on leur demande. Alors, faire de la veille sécurité en plus, faut pas déconner.

Donc, il y a plein de machines faillibles et disponibles. Suffit de regarder. Et les hackers, eux, connaissent les failles de sécurité. C'est leur gagne-pain.

Par exemple en python, si on voulait balayer les 254 adresses utilisables d'un réseau domestique :

Et ça donnerait :

Problème: ça fait vite du monde. Si on prend le cas naïf à 2^32 * 65535 ports (même si tous ces cas ne déjà pas valides) ça donne environ 280 billions de combinaisons à tester (sachant que les ports ne sont pas forcément ouverts en permanence). Ça fait du monde à visiter !

Il y a donc encore mieux que ça.

De nos jours, il y a des robots qui scrutent Internet à la recherche d'objets connectés.

Si par exemple, un hacker a remarqué une faille de sécurité sur une version donnée dur serveur FTP "proftpd" grâce à

https://nvd.nist.gov/view/vuln/search-results?query=proftpd&search_type=all&cves=on

Il lui suffit alors de regarder sur une des listes d'objets connectés du Web, comme https://www.shodan.io/search?query=proftpd et de faire son marché

C'est un peu flippant...

Un peu de SQL pour comprendre le problème. C'est entre autres un langage de script qui permet d'envoyer des commandes à un serveur de base de données (database) utilisé encore massivement pour stocker des données et y accéder de manière rapide.

On peut voir ça comme un gros tableau avec des colonnes et des lignes. Les colonnes sont les champs stockés (par exemple 'Nom', 'Date de naissance', 'Email', etc.) et chaque ligne est une entrée avec des valeurs bien définies.

Un serveur de base de données (comme MySQL) comprend et interprète des commandes comme INSERT, SELECT, DELETE etc.

C'est avec ça que les développeurs sauvegardent les données utilisateurs grâce à une interaction déclenchée par l'utilisateur.

En principe, si sa configuration est bien faite, il ne répond qu'aux requêtes locales (localhost) et ignore ce qui vient de l'extérieur.

Cool, donc on ne peut pas le pirater !

Si malheureusement...

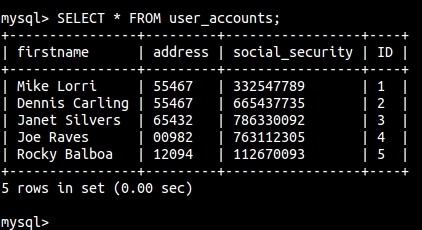

Imaginons que l'interface utilisateur permettent de chercher par utilisateur. Dans l'interface, il y aura un champ texte dans lequel on peut mettre par exemple 'Mike Lorri'.

De manière interne, le développeur naïf qui reçoit l'information va construire une requête SQL pour chercher dans la base. Par exemple, en PHP

Ce qui va se transformer en la requête SQL

Là, tout va bien.

Maintenant que se passe-t-il si une personne mal intentionnée passe par ici ?

Elle sait qu'on peut avoir plusieurs commandes sur la même ligne en les séparant avec ;

Elle va essayer de mettre dans le champ texte la valeur brute :

Ce qui va se transformer en la requête SQL :

MySQL va comprendre deux commandes à exécuter plus un commentaire à ignorer

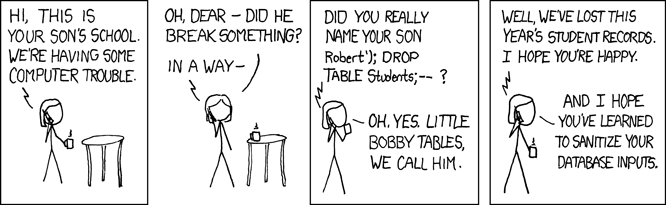

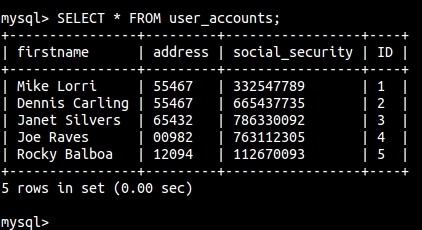

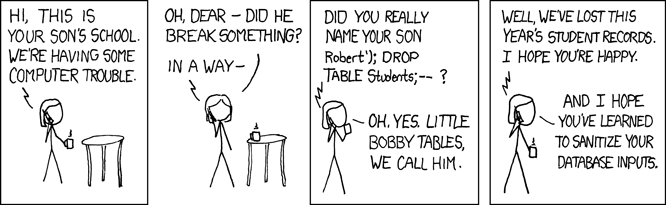

Stauk a fait tourner une image qui illustre ça :

Ça peut être ce genre de choses qui mène à des fuites de données massives, car au lieu de supprimer la base, le hacker peut mettre

Et là, la condition WHERE devient toujours réalisée. Le résultat contiendra toutes les entrées possibles. Le hacker aura donc tous les comptes et pas seulement celui avec son nom.

Voir ce lien pour des exemples autour des injections SQL

FIXME:

- os invité avec VirtualBox/vmWare

- exploits qui traversent les machines virtuelles

EDIT 20171220: Ajout 'Comment font-ils en pratique ?' + ajout d'un exemple de crack dans la section 'Virus traditionnels' + section 'Comment savoir si mon ordinateur est contaminé ?' + 'Injections SQL'

EDIT 20171221: Ajout 'Comment minimiser les risques ?' + 'Comment enregistrer l'activité du clavier et de la souris (keylogger) ?'

EDIT 20171222: Ajout livre sécurité

EDIT 20171224: Amélioration exemple 'Faux emails menant sur des "vitrines" présentant la même interface apparente (phishing)'

EDIT 20171225: Ajout d'exemples de liens HTML incohérents dans 'Faux emails menant sur des "vitrines" présentant la même interface apparente (phishing)'

A ajouter :

- CRLF injection https://www.owasp.org/index.php/CRLF_Injection

- rootkits sous Linux (dump rkhunter)

- navigateurs

- cross site scripting https://en.wikipedia.org/wiki/Cross-site_scripting

- navigateur web: malwares passent inaperçus par la compression des scripts js (scripts "minified" avec extension .min.js habituellement)

- session token

- lynx/curl/wget ne sont pas épargnés

- Internet Explorer et ActiveX : au secours, c'est infernal !

- ordinateur quantique x qubits + algorithme de Shor = bye-bye encryption avec une clé x bits type RSA (basé sur la non décomposition simple d'un grand nombre en facteurs premiers)

- attaques man in the middle (en particulier wifi)

Liens

Moteur de recherches des objets connectés (exemple serveurs utilisant le FTP "proftpd")

https://www.shodan.io/search?query=proftpd

Liste des vulnérabilités d'un logiciel donné (exemple serveur FTP "proftpd")

https://nvd.nist.gov/view/vuln/search-results?query=proftpd&search_type=all&cves=on

Documentaire sur stuxnet

https://fr.wikipedia.org/wiki/Zero_Days

Livres :

- Detection of Intrusions and Malware, and Vulnerability Assessment: 6th International Conference

Notion de port, connexion et firewall

Prenons l'image d'un château fort situé à côté d'une ville. Le château est disjoint et distinct de la ville et ce sont deux entités (ordinateurs) différents.

Tant qu'on vit en autarcie (sans Internet, sans ajout de logiciel supplémentaire), et qu'on a une confiance méritée envers tout le peuple actuel, tout va bien.

Mais il y a toujours des échanges commerciaux avec l'extérieur (Internet).

Vu du château, chaque jour, des gens peuvent rentrer et sortir pour importer des choses à l'intérieur du château (download) ou exporter vers l'extérieur (upload).

Mais il y a des règles comme on est au moyen âge !

- Les seigneurs (utilisateurs avec un compte utilisateur actif) s'échangent des trucs entre eux via des parchemins (messages TCP/UDP) qui peuvent contenir des pièces jointes (payload des messages) et qui sont acheminés par porteurs (programmes).

- Les porteurs sont des humains qui doivent en principe obéir au seigneur.

- Le château a des numéros de liaison pour chaque demeure (numéro de port sur 16bits donc entre 0 et 65535 pour faire simple, car certains sont réservés) ainsi qu'éventuellement des portes principales autour du château avec des gardes offusquant ce qui se passe à l'intérieur si besoin (si des règles de trafic sont configurées via un éventuel pare-feu ou firewall).

Prenons le cas facile vu du château (download/upload) quand le transfert est à l'initiative d'un seigneur du château (intérieur → extérieur).

Le seigneur demande par message un truc à un seigneur de la ville car il connaît son numéro de liaison (on verra après le pendant quand on est dans l'autre).

Par exemple, il sait qu'un seigneur est joignable sur le numéro 1234 (un serveur écoute le port 1234)

Le seigneur d'en face reçoit le message, accepte et le porteur revient avec un paquet, une boîte ou une caisse.

De là trois choses possibles:

- Le colis est sain

- Le seigneur avait demandé un colis contenant un porteur qui sait faire des tâches intéressantes pour lui comme la cuisine, etc. mais en fait c'est entre autre un espion : pendant son temps libre celui-ci se balade à l'intérieur du château, ouvre les tiroirs, cherchent des trucs à piquer ou à utiliser. Son activité peut passer inaperçue sans antivirus ou si l'antivirus ne voit la différence avec les autres usagers du château (après tout, les gens honnêtes ouvrent aussi les tiroirs). Tant qu'on n'est pas connecté à Internet ou que le pare-feu empêche l'espion de communiquer avec l'extérieur, ça n'est pas trop grave. Par contre, si l'espion a amené des artisans pour changer toutes les serrures et prendre les gens en otages (disque crypté par un ransomware), le château est perdu s'il ne peut ou veut pas négocier.

- Le colis contient un virus mortel qui éradique tous les porteurs et les maisons du château. Le seigneur se retrouve seul avec un mur d'enceinte et des ruines (disque formaté). Il peut alors encore toujours fouiller les décombres pour retrouver des choses qui lui appartenait mais aussi bien tout est perdu (car le formatage efface seulement les indexes du système de fichiers).

Dans le cas où un espion est déjà dans l'enceinte du château, il y a un cas qui pose vraiment problème.

En partant de la ville, il avait noté le numéro de liaison d'un repaire de bandit (port 666). Il sait que quelqu'un écoute sur ce numéro (port 666) dans cette ville (adresse IP 10.11.12.13)

Comme l'espion est dans l'enceinte du château, il peut, au culot, se faire passer pour un seigneur et corrompre ou remplacer les porteurs habituels, éventuellement dégommer les gardes d'une des portes vers l'extérieur (firewall), et initier un transfert d'informations ou de choses volées vers le repaire de bandit.

Bien souvent, même s'il y a des gardes à l'entrée du château (firewall), ils ne demandent le fameux "qui va là ?!" que si un porteur se présente spontanément aux portes pour rentrer dans le château (cas d'un seigneur de la ville demandant à envoyer un message à l'intérieur du château, que l'on n'a pas vu encore). Au contraire, si une personne sort du château avec un message à destination du port 666, les gardes acquiescent simplement sa sortie, lui donne un ticket ou un tampon sur le bras pour pouvoir revenir après (identifiant de connexion), et ils le laisseront alors passer en revenant car il a son ticket. Les gardes sont assez permissifs quand cela va vers l'extérieur. Pourquoi ? Car sinon, cela serait dur de joindre l'extérieur. Mais au niveau sécurité, ça serait fort ! Dans ce cas, les gardes (firewall) diraient "Halte, avant de te donner un ticket, je veux savoir qui tu vas voir et où ?" et le porteur serait obligé de lâcher le numéro 666 (il ne peut pas mentir ici pour le coup). Les gardes diraient qu'ils ne connaissent pas ce numéro et remonteraient cela à l'intendant qui demanderait au seigneur (l'utilisateur du PC) s'il est d'accord pour autoriser un tel déplacement (une fenêtre popup du firewall dirait "Nouvelle connexion sur port 666. Autoriser ?"). Le problème : chaque nouveau couple ville/numéro liaison devrait être validé par le seigneur qui croulerait sur les demandes. Imaginez que chaque jour vous vous adressez à des dizaines et des dizaines de serveurs avec le navigateur Web. Il faudrait contrôler et donner son accord pour chacun d'eux... Moralité on ne le fait pas, c'est bien trop contraignant.

Maintenant, prenons le cas où le transfert est à l'initiative d'un seigneur de la vie (extérieur → intérieur).

Le seigneur de la ville doit déjà connaître l'adresse du château (adresse IP) et le numéro de liaison pour le porteur du message (port sur lequel un serveur écoute).

- Si les portes du château sont fermées ou les gardes refusent l'entrée (firewall qui bloque l'accès), alors le porteur ne rentre même pas. La demeure mandatée par le seigneur peut bien écouter pour recevoir des messages, le porteur n'ira pas plus loin (c'est souvent fait au niveau du noyau, par exemple avec des règles iptables sous Linux). En tant que développeur, c'est parfois bien chiant car tu ne comprends pas pourquoi ton programme ne marche pas car le système en lui-même bloque l'accès. Mais au niveau sécurité, c'est normal.

- Si les portes sont ouvertes, le porteur rentre dans l'enceinte et s'adresse à l'intendant du château avec son numéro de liaison (port). Si le secrétariat de la demeure est fermé ou le secrétaire malade (serveur crashé, mauvais port), le porteur ne peut pas aller plus loin. Il n'y aura même pas de porte sur laquelle frapper.

- Si le secrétariat est ouvert, il peut frapper à sa porte. Si le secrétaire a trop de demandes en cours, il ne répondra pas (serveur occupé → timeout ou erreur 500 parfois, la connexion ne peut pas se faire).

- Si le secrétariat est ouvert, disponible et répond "Oui, entrez" (la connexion est alors établie dès que le serveur répond la toute première fois), un mot de passe peut-être demandé (dans le protocole donc au dessus de la couche de transport, par exemple SSH, OAuth) avec éventuellement quelques allers-retours ville/château pour être sûr du correspondant.

- Si le porteur réussit ou s'il n'y avait pas de mécanisme d'authentification, les échanges peuvent continuer et le porteur peut déposer ou prendre des choses (upload/download)

Quels cas de figures mènent à des échanges indésirables

On a vu le premier cas, c'est celui où un porteur espion s'adresse à un repaire de bandit depuis l'intérieur.

C'est le plus difficile à traquer. Car comment séparer le bon grain de l'ivraie, sauf à connaître que ce couple adresse/numéro est "indésirable" ?

Le second cas, c'est celui où une brèche dans la forteresse permet de rentrer dans le château.

On a vu que si on a un numéro de port et que quelqu'un écoute à l'intérieur, ça peut nous permettre d'initier une connexion.

Mais bon initier une discussion (connexion) en termes de messages entre porteurs (donc une communication au niveau IP) n'apporte souvent pas grand chose, c'est juste pour comprendre les bases et ce qui vient après. Car derrière ça, il faut que les porteurs soient "corruptibles". C'est là que se passe les choses.

Il faut alors une demeure avec un port "ouvert" et des porteurs obéissants qui disent "amen" à tout selon comment on discute avec eux.

Mais comment créer cette brèche ?

Trois façons selon moi :

- Un espion a installé une demeure avec un port ouvert. Il a donc moyen de recevoir et accepter des connexions depuis l'extérieur. C'est comme si un artisan avait profité d'un changement de chauffe-eau pour déverrouiller la porte de derrière afin de pouvoir laisser des complices rentrer le soir venu.

- Le seigneur a fait installer une extension de son château (une librairie, un framework) et l'enceinte de cette extension est fragile à un endroit ou les ouvriers oublient systématiquement d'enlever une échelle à un endroit. Comme cette extension est utilisée dans plein de châteaux, certains ont vu le défaut et essaient de rentrer par cette voie dans tous les châteaux qui en sont équipés. Ramener à l'informatique, c'est un cas très très fréquent. Pourquoi ? Car les développeurs utilisent des "librairies" ou des "frameworks" tout faits pour éviter de réinventer la roue à chaque nouveau projet. Par exemple, ils veulent faire un dégradé. Au lieu d'implémenter le dégradé, ils trouvent une librairie qui fait le boulot, et ils appellent simplement la fonction qui va bien, genre "degradé(couleurDépart, couleurFin)". Idem, dans le cas d'un site, si on veut gérer du contenu, on peut considérer par exemple le framework Wordpress. Mais, ce faisant, on installe un système qu'on ne connait pas entièrement. Justement, on n'a pas envie de s'emmerder. On veut installer et que ça marche pour se concentrer sur la partie utile du site (le design, les nouvelles fonctionnalités). Mais, s'il y a des portes ouvertes ou des failles dans l'enceinte, on risque d'avoir de mauvaises surprises.

- Le seigneur a choisi une enceinte de château qui n'est pas très solide (système d'exploitation). Les ingénieurs ont mis plein de portes partout parce que c'était "cool" et utile à certains usagers, mais ils ont mal évalué les rondes des gardes, et parfois les portes sont grandes ouvertes suscitant l'intérêt des voleurs de passage. Et c'est là qu'un Windows XP directement placé derrière un modem ADSL s'arrête tout seul au bout de 60s car des robots scrutent toutes les IP d'Internet à la recherche de systèmes faillibles pour les accéder. Par exemple, MSBlast ci-dessus tirait partie d'une faille de sécurité pour se diffuser sans passer par le canal traditionnel des pièces-jointes d'email mais simplement en se spammant lui-même à un grand nombre d'adresses IP aléatoires.

Les deux dernières façons sont les fameuses failles de sécurité.

Dans tous les cas, les gens qui connaissent leur existence s'y connectent de l'extérieur et exploitent les porteurs dociles pour faire ce que bon leur semble.

L'analogie avec la vie courant serait une personne qui se rend dans un organisme qui donnent des cartes grises où les employés sont très nombreux et peu sensibilisés à la sécurité.

Cette personne sait par son expérience que lorsqu'elle arrive, elle n'a pas besoin de se présenter au guichet.

Si elle monte les marches directement, et donne son nom, la personne en face considérera qu'elle a déjà payé, et fera la carte grise.

Il y a des portes de derrière (backdoors) partout à qui sait bien regarder et n'a pas de problème de conscience.

Adresse IP (cas IPv4)

Je ne parlerai que de l'adresse IPv4 car c'est toujours la plus connue et utilisable.

Dans la vie courante, on identifie les villes par des codes postaux. Ils pourraient être uniques mais ceux par défaut sont souvent partagés entre plusieurs communes.

En informatique, tout se retrouve à être représenté en numérique à la fin. On cherchait un moyen d'identifier des machines.

Ce qui a été retenu pour l'IPv4 a été de prendre un espace d'adressage large de 4 octets.

Quand on lit par exemple 10.11.12.13, en fait ce sont les représentations numériques en base 10 de ces 4 octets, séparés par des points par commodité de lecture.

En théorie, on a donc des adresses allant de 0.0.0.0 à 255.255.255.255, ce qui représente un espace adressable de 256^4 (ou 2^32 si on raisonne directement en octets) soit environ 4 milliards de combinaisons possibles.

En pratique, celles qui sont réellement utilisables pour déterminer une adresse sont moins nombreuses (car certaines sont réservées).

Comment enregistrer l'activité du clavier et de la souris (keylogger) ?

La simplicité de cette étape a de quoi donner froid dans le dos...

Sous Windows, il suffit de chaîner un hook à une fonction définie dans une DLL via SetWindowsHookEx.

Par exemple, un pseudo code en C donnerait :

- Code:

// main.c

HMODULE hMod = LoadLibrary("keylogger.dll");

if (hMod == NULL)

{

MessageBox(hWnd, "Log", "Error: cannot start logger, keylogger.dll not found.", 0);

}

HHOOK hKH = SetWindowsHookEx(WH_KEYBOARD, &KeyProc, hMod, 0 );

// keylogger.dll

#define HOOKS_API __declspec(dllimport)

char text[100];

LRESULT HOOKS_API CALLBACK KeyProc(int nCode, WPARAM wParam, LPARAM lParam)

{

char chInput = (char) wParam;

static bool uppercase;

char name[20] = {0};

if (nCode == HC_ACTION && lParam & 0x80000000)

{

processKey(wParam, lParam);

}

return CallNextHookEx(hKeyHook, nCode, wParam, lParam);

}

void processKey(WPARAM wparam, LPARAM lparam) {

TCHAR name[40] = {0};

GetKeyNameText(lparam, name, 39);

if (strlen(name) > 1) {

// special keys like "PgDown", "Delete"

if (string(name) == "SPACE" || string(name) == "ESPACE")

// space key

else

// others

}

else if (ToAsciiEx(wparam, MapVirtualKeyEx(wparam, 2, kbd_layout), keystate, (LPWORD)&key, 0, kbd_layout))

{

// individual key strokes are here, like 'a', 'b' etc.

}

}

Virus traditionnels

Revenons un peu en arrière. Il y a une vingtaine d'années, les ordinateurs attrapaient des virus principalement par l'installation de logiciels d'origine douteuse ou de cracks. De mémoire, c'étaient souvent des virus dans le registre casse-couilles (par exemple qui faisaient bouger la souris de manière aléatoire en t'empêchant de cliquer, ou qui éteignaient l'ordinateur, ou vraiment au pire formatait le disque), ou des trojans qui permettaient d'ouvrir une brèche de l'intérieur. Les pirates s'en servaient alors pour rebondir d'ordinateurs en ordinateurs pour brouiller leurs traces quand ils faisaient des actes illicites.

Un exemple de crack simple

Pour comprendre les virus, il faut se rapprocher de la machine.

La meilleure façon de se rentre compte de ça est sans doute d'avoir une vision bas niveau, par exemple en regardant comment est généré un crack simple.

Si on prend le contrôle d'une licence très simple, il y a toujours un moment où il y a le test fatidique.

Par exemple, si on a une fonction C qui fait le test suivant

- Code:

#include <stdlib.h>

void testLicense(char license)

{

const char validLicense = 10;

char testResult = (validLicense == license);

if (!testResult)

{

// ouvrir un fenêtre avec le texte "Mauvaise licence"

exit(1);

}

}

Mais quand un programme est compilé et donné à l'utilisateur, on n'a pas le code source sympa (en python, en Java, en C, bref dans un langage plus proche de l'humain).

Pourquoi ? Car le code source que ce soit en C, en python etc. et, même en assembleur, n'est pas interprétable par le système en soit.

La seule chose que le CPU comprend, ce sont des séquences d'opcodes. Pour en arriver là, il faut soit un compilateur (par exemple, gcc en C qui transforme un fichier .c en binaire) soit un interpréteur (comme python pour les fichiers .py, mais au final le code python est transformé par un compilateur interne).

Donc, si on exécute un fichier binaire (en double-cliquant sur un .exe sous Windows par exemple), on demande au CPU d’exécuter ces séquences d'opcodes.

Réciproquement, si on veut comprendre ce qui se passe dans ce binaire, on peut très bien ouvrir ce fichier avec un éditeur héxadécimal, et regarder les instructions machines (les fameux opcodes).

Mais comme c'est pas super de regarder des octets à la queue leu leu (55 48 89 e5 48 83...), on préfère habituellement désassembler le binaire (le fichier .exe) ce qui va nous donner un code assembleur correspondant, un peu plus lisible. Après on peut tenter de comprendre tant bien que mal ce qui est fait, car lire de l'assembleur devient vite difficile dans le sens où il n'y a pas de nom de variable, pas de nom de fonction. Simplement, du code et du code qu'il faudra analyser en ajoutant progressivement des commentaires dans le code assembleur pour pouvoir s'y retrouver.

Il y a une raison à ce que les gens censés évitent l'assembleur : c'est habituellement fastidieux.

Il faut vraiment avoir un besoin fort (par exemple pour optimiser le temps de codage dans un encodeur vidéo et réduire le temps de compression d'une vidéo) pour mettre le nez dans cette partie.

Il arrive que les gens ayant un petit/moyen niveau en assembleur te balancent "moi je code en assembleur ou en C, mon programme est donc super rapide".

Sauf que si je ne comprends rien à la complexité algorithmique, cet argument va venir décrédibiliser mon propos direct... En d'autres termes, je risque de passer pour un couillon.

Ainsi, un programme python réfléchi avec des boucles mais qui tire partie des accès en O(1) de ses hashtables peut pulvériser (mais atomiser quoi) le même programme en C parce qu'on avait pas ces hashtables et qu'on a alors fait du O(n³). Bref, c'est un autre débat.

Restons-en au fait que toute personne saine d'esprit devrait éviter l'assembleur

Mais bon, comme on est joueur, si on désassemble la fonction ci-dessus (en gardant les opcodes aussi), on va se retrouver avec une instruction qui sautera ou non la portion de code qui invalide la licence.

- Code:

0x00000001004010f8 <+0>: 55 push %rbp

0x00000001004010f9 <+1>: 48 89 e5 mov %rsp,%rbp

0x00000001004010fc <+4>: 48 83 ec 30 sub $0x30,%rsp

0x0000000100401100 <+8>: 89 c8 mov %ecx,%eax

0x0000000100401102 <+10>: 88 45 10 mov %al,0x10(%rbp)

0x0000000100401105 <+13>: c6 45 ff 0a movb $0xa,-0x1(%rbp)

0x0000000100401109 <+17>: 0f b6 45 ff movzbl -0x1(%rbp),%eax

0x000000010040110d <+21>: 3a 45 10 cmp 0x10(%rbp),%al

0x0000000100401110 <+24>: 0f 94 c0 sete %al

0x0000000100401113 <+27>: 88 45 fe mov %al,-0x2(%rbp)

0x0000000100401116 <+30>: 80 7d fe 00 cmpb $0x0,-0x2(%rbp)

0x000000010040111a <+34>: 75 0a jne 0x100401126 <testLicense+46> ; test de la licence (Jump if Not Equal)

0x000000010040111c <+36>: b9 01 00 00 00 mov $0x1,%ecx

0x0000000100401121 <+41>: e8 2a 00 00 00 callq 0x100401150 <exit>

0x0000000100401126 <+46>: 90 nop ; adresse du saut via le JNE

0x0000000100401127 <+47>: 48 83 c4 30 add $0x30,%rsp

0x000000010040112b <+51>: 5d pop %rbp

0x000000010040112c <+52>: c3 retq

Si on regarde les opcodes, on trouve un JNE avec un opcode de 0x75 qui saute de 0x0a à partir de la fin de l'instruction, soit 0x...1c + 0x0a = 0x...26.

Si on change le JNE par un JE d'opcode 0x74, on inverse le test et on ne rentrerait dans le corps du 'if {}' que si la licence était bonne.

Les systèmes de protections sont beaucoup plus complexes mais c'est l'idée.

Quand un hacker fait un crack, il fait un programme qui va changer localement la valeur 0x75 à 0x74 de sorte que le programme cracké bypasse le contrôle de licence.

Mais, un tel hacker est sans doute capable de lire direct l'assembleur ci-dessus.

Il peut alors soit profiter pour modifier plus drastiquement le programme cracké, soit directement mettre un virus dans l'exécutable qui transforme le binaire à cracker.

C'est ainsi que les virus traditionnels pouvaient et peuvent toujours commencer leur vie.

Comment savoir si mon ordinateur est contaminé

La solution la plus simple c'est d'avoir un antivirus/anti-malware à jour.

Mais ça n'est pas exhaustif malheureusement car :

- Certains virus ne sont pas encore découverts

- Certains virus se cachent si bien dans la mémoire que même avec l'antivirus qui les connais à priori, ils passent inaperçus, il faut alors par exemple enlever le disque dur et le mettre comme disque secondaire dans un autre ordinateur (sans booter le système avec ce disque, donc par exemple en le branchant après démarrage sur un docker USB). Alors une analyse avec l'antivirus pourrait le détecter plus facilement.

On peut aussi se demander comment font les chercheurs qui détectent les virus dans les laboratoires des fournisseurs d'antivirus.

Alors je crois qu'ils utilisent des ordinateurs ou machines virtuelles dédiés et déconnectés du réseau. Ensuite, avant d'installer le logiciel a tester :

- soit ils clonent les machines physiques avec un OS tout frais tout neuf (par exemple avec CloneZilla) pour qu'ils soient le plus clean possible

- soit ils enregistrent un snapshot de la VM pour pouvoir revenir à un état antérieur facilement

Après ils installent le logiciel à tester puis compare le registre, les fichiers système, les communications réseau avant/après.

Si c'est sous Windows, il existe aussi des outils qui monitorent tout ça en temps réel mais je ne rappelle plus du nom.

Tu fais une installation d'un logiciel et l'outil te dit tout ce qui a bougé entre avant et après.

Ensuite commence l'analyse qui peut être délicate car certains virus sont très très bien pensés par des esprits très brillants.

Comment font les pirates pour exploiter une faille (diffuser un virus, infecter un système) ?

Ici, les pirates sont moins actifs que dans le cas d'après. Il y a bien-sûr un travail préliminaire mais c'est surtout de l'attente ensuite. On pourrait dire qu'ils pêchent, en lançant des hameçons ou des filets.

Faux emails menant sur des "vitrines" présentant la même interface apparente (phishing)

La première faille est d'exploiter la naïveté humaine.

Après avoir dupliqué l'interface utilisateur du site visé et mis cette copie sur un serveur leur appartenant, ils envoient des emails en se faisant passer pour le site (cf. après).

Ils demandent de mettre à jour le mot de passe, disent qu'il y a un message en attente etc.

Bref ils cherchent à ce que l'utilisateur morde, à ce que les utilisateurs se connectent à ce qu'ils croient être le vrai site (qu'ils connaissent) en mettant leurs vraies informations de connexion.

Dans l'email, les gens cliquent sur le lien interne à l'email. Mais comment est-ce possible qu'on ne s'en rende pas compte ?

Pour bien comprendre, il faut faire un peu d'HTML. L'HTML est le langage utilisé par les développeurs (honnêtes ou non) pour afficher des pages Web.

Ce qui est intéressant ici est la balise issue du mot anglais anchor, soit <a>...</a>

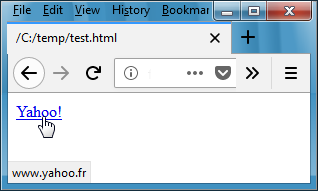

Par exemple, dans une page Web qu'on est en train de créer, si on veut faire un lien vers l'adresse 'http://www.yahoo.fr' et que le texte affiché soit 'Yahoo!', on va mettre en HTML :

- Code:

<a href="http://www.yahoo.fr">Yahoo!</a>

Si on démarre le navigateur et qu'on le redimensionne à outrance pour n'avoir que les parties intéressantes (le texte et la barre d'état en bas à gauche qui affiche les liens), on va alors voir dès qu'on passe la souris sur le lien :

Là tout va bien, c'est ce qu'on attendait.

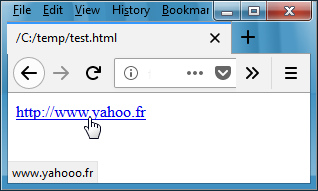

Par contre, rien n'empêche d'écrire :

- Code:

<a href="http://www.yahooo.fr">Yahoo!</a>

Voire plus vicieux

- Code:

<a href="http://www.yahooo.fr">http://www.yahoo.fr</a>

Ramené à l'email, les gens se fient au visuel : ils cliquent et ils arrivent sur une interface qu'ils connaissent. Ça a l'air pareil et ça l'est !

Simplement, au lieu de t'adresser à la ville "Montpellier", tu rejoins la ville "Pékin".

Il faut bien regarder la barre avec l'URL du navigateur.

Si tu t'adresses à google.com et que tu arrives sur yingkl.cn à la place, tu vas tiquer normalement.

Par contre certaines fois, c'est plus subtile (par exemple le coup de la "typo" avec une lettre en plus ou en moins) :

Pièces jointes d'emails contaminées

La porte d'entrée la plus courante est celle des pièces jointes d'emails.

Pourquoi ? Parce que les gens ne font pas super attention.

Sur 100 emails envoyés, il y en aura bien un ou deux qui va cliquer par habitude.

La majorité des utilisateurs ne connaissait pas ou ne connaît toujours pas vraiment les extensions des fichiers de son système d'exploitation.

Il y a une pièce jointe, ils cliquent dessus par mégarde ou par curiosité que ce soit un .jpg, un .ppt ou un .exe.

Et bim, paie ta macro qui exploite une faille de sécurité dans Powerpoint.

Ou bam, paie ton exécutable vérolé qui déploie une saloperie sur le système.

Pire, les serveurs SMTP qui permettent d'envoyer des emails sont très souvent ouverts.

Ça veut dire que n'importe qui peut envoyer un email sans authentification en se faisant passer pour qui il veut.

Ça vous surprend ? Non, vraiment ?? Moi, ça m'avait bien scotché au début

Mais, en fait, c'est probablement calqué sur la boîte aux lettres : n'importe qui peut envoyer une lettre en se faisant passer pour qui il veut.

On ne peut pas mettre un agent assermenté qui contrôle devant chaque boîte aux lettres, carte d'identité à l'appui, que vous êtes bien l'émetteur de la lettre.

Par contre, on peut tiquer que l'expéditeur se dise de Paris alors que sa lettre vienne d'un autre département.

Là, où ce n'est pas très clair, c'est pourquoi ils ont fait la même chose en informatique alors que réciproquement ils ont toujours demandé un mot de passe pour les serveurs de réception (POP)...

Enfin, c'est un fait et comme c'est l'intérieur du message qui fournit les informations, il suffit de construire le message qui va bien à la main et l'envoyer de manière brute au serveur SMTP de son fournisseur d'Internet (par exemple le serveur smtp.free.fr). Pour cela, il suffit de connaître le protocole et d'envoyer les bons champs ! Par exemple quelque chose du genre :

- Code:

HELO

MAIL FROM: emmanuel.macron@youpie.gouv.fr

RCPT To: you@iap.com

DATA

From: Manu <emmanuel.macron@youpie.gouv.fr>

To: Charles Pigeon <you@iap.com>

Subject: Invitation

Mime-Version: 1.0;

Content-Type: text;

Bonjour,

Je vous invite à un banquet à l’Élysée.

Allez, y-aura du gâteau !

Manu

.

QUIT

Donc les hackers ont tiré partie de cette ouverture et avec des scripts ont commencé à construire et spammer les adresses les plus probables, en construisant des adresses en partant de liste de prénoms et noms courants assemblés ensemble et suffixés par un fournisseur d'Internet.

Par exemple en python ça donnerait :

- Code:

liste_prenoms = ['nicolas', 'jean', 'marie']

liste_noms = ['dupont', 'duc']

liste_internet = ['free.fr', 'orange.fr', 'yahoo.com']

for address in ['{}.{}@{}'.format(p, n, f) for p in liste_prenoms for n in liste_noms for f in liste_internet]:

print address

Ce qui permet de balayer

- Code:

nicolas.dupont@free.fr

nicolas.dupont@orange.fr

nicolas.dupont@yahoo.com

nicolas.duc@free.fr

nicolas.duc@orange.fr

nicolas.duc@yahoo.com

jean.dupont@free.fr

jean.dupont@orange.fr

jean.dupont@yahoo.com

jean.duc@free.fr

jean.duc@orange.fr

jean.duc@yahoo.com

marie.dupont@free.fr

marie.dupont@orange.fr

marie.dupont@yahoo.com

marie.duc@free.fr

marie.duc@orange.fr

marie.duc@yahoo.com

Une fois qu'une personne est infectée, le programme récupère les vrais contacts de la personne et se propage en utilisant de vraies adresses, et en se faisant passer pour la personne infectée (champ From:).

Les gens voient arriver un message avec le nom de la personne qu'ils connaissent. Ça baisse encore leur vigilance.

De nos jours les serveurs SMTP deviennent un peu moins permissifs, blacklistent les IPs qui spamment trop d'emails dans un certain laps de temps. Mais c'est quand même toujours ouvert.

Infiltration depuis un navigateur Web (drive-by download)

https://en.wikipedia.org/wiki/Drive-by_download

https://en.wikipedia.org/wiki/Shellcode

Et là, j'ai déjà eu des réactions de gens dans mon entourage qui disaient en substance "Moi, je crains rien, je suis sous Linux !" ou "Moi, quand un site craint, je télécharge en ligne de commande".

Dans les deux cas, ce n'est pas suffisant. Sous Linux, il existe des virus aussi. Bien sûr, c'est sans doute moins fréquent.

En général, sur les systèmes basés sur la distribution Debian, on utilise la commande apt-get qui va chercher dans les dépôts Debian officiels.

Sauf avoir importé des dépôts supplémentaires ou installé des paquets .deb à la main, le risque d'être contaminé est alors quasiment nul.

Par contre par le navigateur Web, on peut de nouveau se faire avoir, comme désormais le code est partagé entre les diverses plateformes (code source multi-plateforme).

Comment font les pirates pour trouver des brèches de sécurité ?

Ici, les pirates sont actifs dans le sens où ils vont chercher leur proie. On pourrait dire qu'ils chassent ou qu'ils pêchent en harponnant.

Attaque heuristique sur les IP

Maintenant, une autre façon destinée à attaquer les machines directement.

Comme les adresses sont de la forme 10.11.12.13, et bien allons-y, balayons la plage entière et accessoirement essayons de nous connecter aux principaux ports pour voir si ça répond.

Par exemple, on peut essayer avec le port 22 (SSH) et l'utilisateur "root" + mot de passe "root" au cas où une personne ait été imprudente.

On peut essayer aussi sur le port 80, voir si ça répond, attraper la version du serveur Web et voir si c'est une version présentant une faille connue.

Pourquoi ? Parce que la majorité des admins ne suit pas ces failles ! Ils n'ont déjà pas le temps de faire ce qu'on leur demande. Alors, faire de la veille sécurité en plus, faut pas déconner.

Donc, il y a plein de machines faillibles et disponibles. Suffit de regarder. Et les hackers, eux, connaissent les failles de sécurité. C'est leur gagne-pain.

Par exemple en python, si on voulait balayer les 254 adresses utilisables d'un réseau domestique :

- Code:

import ipaddress

for address in ipaddress.ip_network(u"192.168.0.0/24").hosts():

print address

Et ça donnerait :

- Code:

192.168.0.1

192.168.0.2

192.168.0.3

192.168.0.4

192.168.0.5

192.168.0.6

...

192.168.0.251

192.168.0.252

192.168.0.253

192.168.0.254

Problème: ça fait vite du monde. Si on prend le cas naïf à 2^32 * 65535 ports (même si tous ces cas ne déjà pas valides) ça donne environ 280 billions de combinaisons à tester (sachant que les ports ne sont pas forcément ouverts en permanence). Ça fait du monde à visiter !

Il y a donc encore mieux que ça.

De nos jours, il y a des robots qui scrutent Internet à la recherche d'objets connectés.

Si par exemple, un hacker a remarqué une faille de sécurité sur une version donnée dur serveur FTP "proftpd" grâce à

https://nvd.nist.gov/view/vuln/search-results?query=proftpd&search_type=all&cves=on

Il lui suffit alors de regarder sur une des listes d'objets connectés du Web, comme https://www.shodan.io/search?query=proftpd et de faire son marché

C'est un peu flippant...

Injections SQL

Un peu de SQL pour comprendre le problème. C'est entre autres un langage de script qui permet d'envoyer des commandes à un serveur de base de données (database) utilisé encore massivement pour stocker des données et y accéder de manière rapide.

On peut voir ça comme un gros tableau avec des colonnes et des lignes. Les colonnes sont les champs stockés (par exemple 'Nom', 'Date de naissance', 'Email', etc.) et chaque ligne est une entrée avec des valeurs bien définies.

Un serveur de base de données (comme MySQL) comprend et interprète des commandes comme INSERT, SELECT, DELETE etc.

C'est avec ça que les développeurs sauvegardent les données utilisateurs grâce à une interaction déclenchée par l'utilisateur.

En principe, si sa configuration est bien faite, il ne répond qu'aux requêtes locales (localhost) et ignore ce qui vient de l'extérieur.

Cool, donc on ne peut pas le pirater !

Si malheureusement...

Imaginons que l'interface utilisateur permettent de chercher par utilisateur. Dans l'interface, il y aura un champ texte dans lequel on peut mettre par exemple 'Mike Lorri'.

De manière interne, le développeur naïf qui reçoit l'information va construire une requête SQL pour chercher dans la base. Par exemple, en PHP

- Code:

$request = "SELECT * FROM user_accounts WHERE firstname='$name'"

Ce qui va se transformer en la requête SQL

- Code:

SELECT * FROM user_accounts WHERE firstname='Mike Lorri';

Là, tout va bien.

Maintenant que se passe-t-il si une personne mal intentionnée passe par ici ?

Elle sait qu'on peut avoir plusieurs commandes sur la même ligne en les séparant avec ;

Elle va essayer de mettre dans le champ texte la valeur brute :

- Code:

'; DROP TABLE user_accounts; --

Ce qui va se transformer en la requête SQL :

- Code:

SELECT * FROM user_accounts WHERE firstname=''; DROP TABLE user_accounts; --'

MySQL va comprendre deux commandes à exécuter plus un commentaire à ignorer

- SELECT * FROM user_accounts WHERE firstname='' : qui ne renvoie aucun résultat, cette commande étant juste rendue caduque astucieusement

- DROP TABLE user_accounts : qui efface la table (à supposer qu'il ait trouvé un moyen de trouver le nom de la table par ailleurs)

- un commentaire --' qui est simplement ignoré, mais nécessaire pour que l'ensemble soit valide

Stauk a fait tourner une image qui illustre ça :

Ça peut être ce genre de choses qui mène à des fuites de données massives, car au lieu de supprimer la base, le hacker peut mettre

- Code:

' OR 1=1; --

Et là, la condition WHERE devient toujours réalisée. Le résultat contiendra toutes les entrées possibles. Le hacker aura donc tous les comptes et pas seulement celui avec son nom.

Voir ce lien pour des exemples autour des injections SQL

Reverse engineering sur des patchs de sécurité officiels

Suis-je protégé derrière une machine virtuelle ?

FIXME:

- os invité avec VirtualBox/vmWare

- exploits qui traversent les machines virtuelles

Dernière édition par stv82 le Ven 29 Déc 2017 - 14:53, édité 47 fois

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

.

Dernière édition par ortolan le Lun 18 Nov 2019 - 18:42, édité 1 fois

ortolan- Messages : 13579

Date d'inscription : 31/07/2016

Localisation : 404 Not Found

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

Salut ortolan, comment ça va

Dans le second message, ça va être un peu le fourre-tout comme d'habitude donc n'hésite pas à donner des astuces ou des liens. Ça m'aidera sans doute en plus à prendre une direction comme c'est vaste cette affaire. Je crois me rappeler que certaines bonnes pratiques pour les utilisateurs avaient été évoquées ci et là sur le forum (comme la construction de mots de passe difficiles à partir des premières lettres de chaque mot d'une phrase, y compris sa ponctuation). Si quelqu'un a gardé les liens, qu'il n'hésite pas à faire tourner.

À suivre,

Dans le second message, ça va être un peu le fourre-tout comme d'habitude donc n'hésite pas à donner des astuces ou des liens. Ça m'aidera sans doute en plus à prendre une direction comme c'est vaste cette affaire. Je crois me rappeler que certaines bonnes pratiques pour les utilisateurs avaient été évoquées ci et là sur le forum (comme la construction de mots de passe difficiles à partir des premières lettres de chaque mot d'une phrase, y compris sa ponctuation). Si quelqu'un a gardé les liens, qu'il n'hésite pas à faire tourner.

À suivre,

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

https://www.kaspersky.fr/blog/vulnerabilite-bash/3718/

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

euh, 26 sep 2014 !

?!

?!

an.a.co.lu.the- Messages : 764

Date d'inscription : 02/06/2010

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

(pour ceux qui suivent le fil, le second message a pas mal bougé. Prochain étape, expliquer un crack simple + un peu d'assembleur)

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

@svt82 : j'ai pensé que le principe de la faille était intéressant. Désolé.

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

Salut Stauk, tu as bien fait  Dans ce domaine, ce n'est pas parce que c'est vieux que ce n'est pas pertinent.

Dans ce domaine, ce n'est pas parce que c'est vieux que ce n'est pas pertinent.

Je t'avoue que je n'ai pas encore regardé dans le détail, j'en suis seulement à tenter d'expliquer les bases qui permettront de mieux comprendre le reste. Mais ça viendra. À suivre !

Je t'avoue que je n'ai pas encore regardé dans le détail, j'en suis seulement à tenter d'expliquer les bases qui permettront de mieux comprendre le reste. Mais ça viendra. À suivre !

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

(j'ai rajouté un exemple de crack simple)

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

(j'ai rajouté un exemple d'injection SQL dans un code sans sanitize input)

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

(j'ai ajouté 'Comment enregistrer l'activité du clavier et de la souris (keylogger) ?' et commencé 'Comment minimiser les risques ?')

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

(j'ai amélioré les sections 'Un exemple de crack simple' et 'Comment minimiser les risques ?')

J'ai aussi trouvé un exemple concret de Drive-by Attack dans le livre

Detection of Intrusions and Malware, and Vulnerability Assessment: 6th International Conference

2.2 An Example of a Real-World Drive-by Download (page 91)

(vue partielle)

J'ai aussi trouvé un exemple concret de Drive-by Attack dans le livre

Detection of Intrusions and Malware, and Vulnerability Assessment: 6th International Conference

2.2 An Example of a Real-World Drive-by Download (page 91)

(vue partielle)

stv82- Messages : 501

Date d'inscription : 28/01/2015

Localisation : Alpes du Nord

Re: Sécurité informatique et "exploits" (failles de sécurité)

Re: Sécurité informatique et "exploits" (failles de sécurité)

parmi les attaques les plus sophistiquées de ces dernières années

https://fr.wikipedia.org/wiki/Stuxnet

"Le ver est capable de s'exécuter en trompant un processus du cœur de Windows (Ntdll.dll25), et en leurrant les anti-virus les plus connus. Il possède aussi des portions chiffrées qui interdisent toute lecture du virus non chargé en mémoire. Une particularité intéressante est qu'il ne s'attaque pas aux ordinateurs qui possèdent l'antivirus ETrust v5 et v6."

du coup on peut s’intéresser à Etrust

http://assiste.com.free.fr/p/logitheque/etrust.php